Analisis Statis CVE-2025-8088: Ketika Arsip RAR Tidak Sekadar File

Analisis statis CVE-2025-8088 pada WinRAR (RAR5 Path Traversal), mengungkap anomali struktur arsip, path traversal tersembunyi, serta klasifikasi risiko melalui pendekatan forensik.

Sebenarnya tulisan ini sudah lama ingin saya buat. Bukan karena CVE-2025-8088 baru ditemukan, tapi karena semakin dianalisis, semakin terasa bahwa kasus ini tidak sesederhana path traversal biasa.

Seperti banyak riset lain, lab sering kali selesai lebih dulu daripada dokumentasinya.

Waktu, pekerjaan, dan hal-hal lain membuat tulisan ini tertunda.

“Selama Tidak Dijalankan, Berarti Aman”

Ada satu kalimat yang sering terdengar di dunia IT:

“Kan cuma file arsip.”

“Belum dijalankan kok.”

“Selama nggak dieksekusi berarti aman.”

CVE-2025-8088 mematahkan asumsi ini.

Dalam kasus ini, ancaman tidak datang dari file yang dijalankan, melainkan dari bagaimana arsip menulis file ke sistem saat diekstrak, bahkan ketika isi arsip terlihat normal di mata pengguna.

Selama ini, banyak pengguna menganggap file arsip seperti RAR aman selama tidak mengeksekusi file di dalamnya. Namun asumsi ini keliru. CVE-2025-8088 membuktikan bahwa proses ekstraksi saja sudah cukup untuk membuka jalan bagi penyerang tanpa perlu klik dua kali pada file berbahaya.

Kerentanan ini memungkinkan arsip RAR menulis file ke lokasi arbitrer di sistem Windows, termasuk direktori yang dieksekusi otomatis saat startup, sehingga berpotensi berujung pada persistensi malware atau eksekusi kode berbahaya.

Ringkasan CVE-2025-8088

CVE-2025-8088 adalah kerentanan Path Traversal pada WinRAR (format RAR5) yang memungkinkan arsip berbahaya menulis file di luar direktori ekstraksi.

CVE-2025-8088 bukan hanya kerentanan teoretis. Kerentanan ini telah dilaporkan dieksploitasi secara aktif dalam serangan nyata, terutama sebagai vektor initial access. Penyerang memanfaatkan arsip RAR berbahaya untuk menempatkan file pada direktori sensitif seperti Startup Folder.

Saat sistem korban direstart, file tersebut dapat dieksekusi secara otomatis tanpa interaksi lanjutan dari pengguna.

Ringkasannya:

- Produk terdampak: WinRAR untuk Windows

- Kelas kerentanan: Path Traversal

- Dampak: Penulisan file ke lokasi sensitif

- Interaksi pengguna: Ekstraksi arsip

Kerentanan ini terjadi akibat validasi path metadata RAR5 yang tidak memadai.

Versi WinRAR yang Terdampak

Versi Rentan

- WinRAR ≤ 7.12 (Windows)

- Termasuk:

- WinRAR GUI

- UnRAR.dll

- RAR CLI (Windows)

Versi Aman (Patch)

- WinRAR 7.13 dan di atasnya

- Patch resmi dirilis oleh RARLAB (Juli 2025)

Catatan:

Versi Linux/Unix, Android, dan non-Windows tidak terdampak CVE-2025-8088.

Catatan Penting: WinRAR Tidak Auto Update

Satu hal penting yang sering luput disadari adalah:

WinRAR tidak memiliki mekanisme auto update bawaan.

Artinya:

- WinRAR tidak otomatis memperbarui versi

- Pengguna harus update secara manual

- Versi lama bisa digunakan bertahun-tahun tanpa disadari masih rentan

Dalam konteks CVE-2025-8088, ini berarti:

Patch tersedia ≠ Patch terpasang

Banyak sistem masih rentan hanya karena:

“Selama masih bisa dipakai, ngapain update.”

Inilah alasan kenapa mitigasi tidak boleh hanya bergantung pada patch, tetapi juga pada deteksi dan awareness.

Kenapa CVE Ini Sulit Dideteksi

1. File yang Terlihat ≠ Perilaku Sebenarnya

WinRAR menampilkan daftar file yang tampak normal:

- Dokumen

- File non-eksekusi

Namun di level metadata, arsip bisa berisi jalur traversal (..\) yang mengarah ke lokasi di luar folder ekstraksi.

2. Blind Spot Analisis Konvensional

Banyak tools keamanan:

- hanya melihat nama file

- hanya melihat ekstensi

- tidak membaca raw path metadata

Akibatnya, arsip berbahaya bisa lolos inspeksi awal.

Pendekatan Analisis yang Digunakan

Analisis dilakukan dengan pendekatan statis & read-only:

- Tidak ada ekstraksi

- Tidak ada eksekusi

- Tidak ada interaksi payload

Metode yang digunakan:

- Inspeksi file user-visible

- Seleksi string statis

- Korelasi path traversal berbasis heuristik

Langkah Analisis Statis

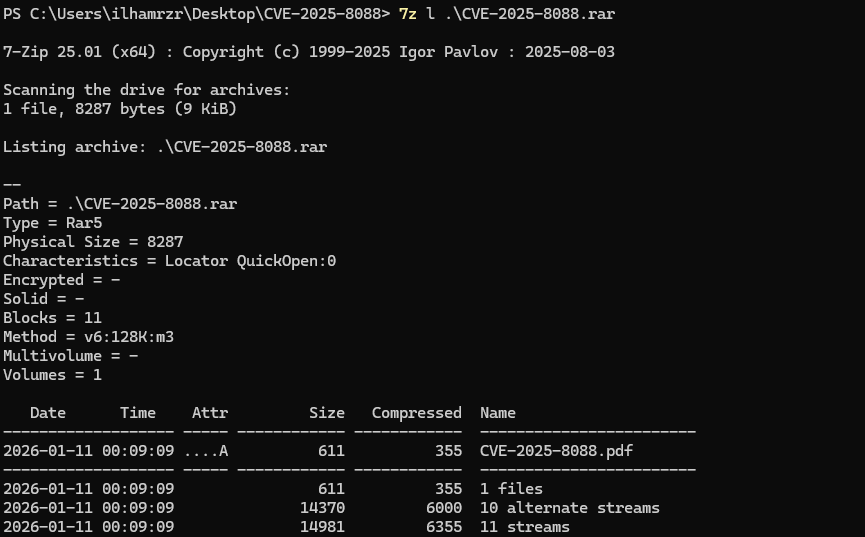

Step 1 – Identifikasi File Decoy (User-Visible)

Langkah pertama dalam analisis statis CVE-2025-8088 adalah mengidentifikasi file yang terlihat oleh pengguna ketika arsip dibuka atau diperiksa secara normal.

Untuk tahap ini, digunakan perintah berikut:

1

7z l CVE-2025-8088.rar

Hasilnya:

- Arsip hanya menampilkan satu file:

1

CVE-2025-8088.pdf

- Ekstensi non-eksekusi

- Ukuran kecil

- Tidak ada indikator mencurigakan

Berdasarkan output 7z, arsip memiliki karakteristik sebagai berikut:

- Format arsip: RAR5

- Ukuran fisik arsip: ±8 KB

- Tidak terenkripsi

- Tidak menggunakan mode solid

- Hanya berisi satu file yang terlihat pengguna

Dari sudut pandang pengguna awam, arsip ini:

- Tampak sepenuhnya normal

- Hanya berisi satu file PDF

- Tidak mengandung file eksekusi

- Tidak memunculkan peringatan apa pun

Tidak ada indikator visual yang:

- mencurigakan

- agresif

- atau mengarah ke aktivitas berbahaya

Dalam konteks sosial engineering, file seperti ini memiliki tingkat kepercayaan tinggi, karena:

- format PDF umum digunakan

- ukuran file kecil

- nama file yang relevan

File ini kemudian berfungsi sebagai decoy file.

Indikator Teknis Menarik

Meskipun daftar file terlihat normal, terdapat satu indikator penting di output:

1

2

10 alternate streams

11 streams

Artinya:

- Arsip menyimpan beberapa stream internal

- Tidak semuanya direpresentasikan sebagai file yang terlihat pengguna

Namun, pada tahap ini:

- stream tersebut tidak ditampilkan sebagai file

- tidak terlihat sebagai payload

- dan tidak dapat disimpulkan berbahaya hanya dari output ini

Indikator ini belum cukup untuk menyatakan adanya eksploitasi, tetapi menjadi sinyal awal bahwa analisis tidak boleh berhenti di sini.

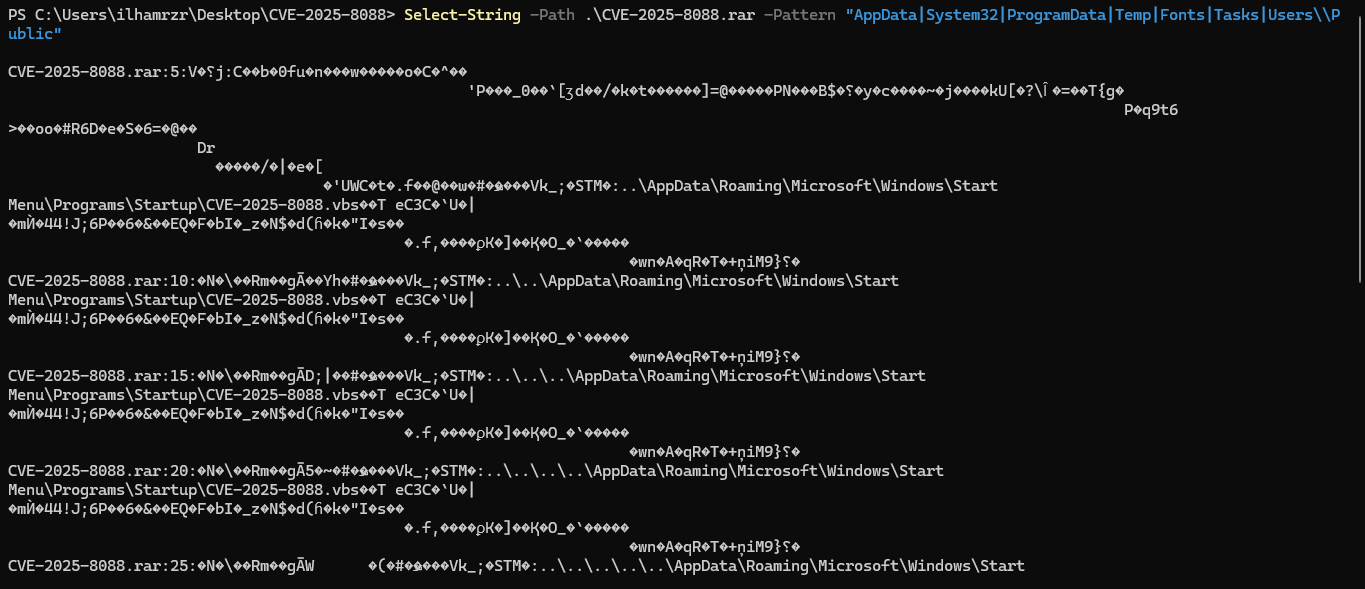

Step 2 – Analisis Statis Berbasis Select-String pada Binary RAR

Setelah arsip lolos inspeksi visual dan hanya menampilkan satu file PDF, analisis dilanjutkan dengan pendekatan string selection menggunakan PowerShell.

Alih-alih melakukan parsing format RAR atau ekstraksi file, analisis ini hanya membaca arsip sebagai data mentah dan menyeleksi string yang relevan dengan lokasi penulisan berisiko pada Windows.

Pendekatan ini tetap read-only, sederhana, dan aman.

Tahap ini bertujuan untuk:

- Mengidentifikasi indikasi jalur penulisan aktual di metadata arsip

- Menemukan string path Windows yang tidak muncul di user-visible file list

- Mendeteksi potensi path traversal menuju direktori sensitif

- Menentukan apakah arsip memerlukan analisis lanjutan

Metode yang Digunakan

Analisis dilakukan menggunakan perintah PowerShell berikut:

1

Select-String -Path .\CVE-2025-8088.rar -Pattern "AppData|System32|ProgramData|Temp|Fonts|Tasks|Users\\Public"

Perintah ini:

- Membaca file RAR sebagai binary stream

- Mencari string tertentu di seluruh konten arsip

- Tidak mengeksekusi atau mengekstrak apa pun

Alasan Pemilihan Pola String

String yang dipilih merepresentasikan direktori Windows berisiko tinggi, antara lain:

AppData→ persistence & user-writableSystem32→ sistem intiProgramData→ shared application dataTemp→ staging fileFonts→ auto-load vectorTasks→ scheduled taskUsers\Public→ writable & accessible

Direktori ini tidak wajar muncul pada arsip dokumen biasa (seperti PDF).

Hasil Select-String menunjukkan bahwa arsip mengandung:

- Referensi string direktori Windows

- Jalur yang tidak direpresentasikan pada daftar file

7z.exe - Indikasi bahwa arsip menyimpan metadata path yang berbeda dari yang ditampilkan

Temuan ini memperkuat asumsi bahwa:

- Arsip tidak hanya menyimpan konten dokumen

- Ada instruksi path tersembunyi di metadata RAR

Interpretasi Defensive

Penting untuk ditegaskan bahwa:

Select-Stringtidak membuktikan eksploitasi- Keberadaan string tidak berarti file akan ditulis atau dijalankan

- Namun, kemunculan string direktori sensitif pada arsip PDF adalah anomali struktural

Dengan kata lain:

Arsip dokumen yang normal tidak memiliki alasan menyimpan path sistem Windows.

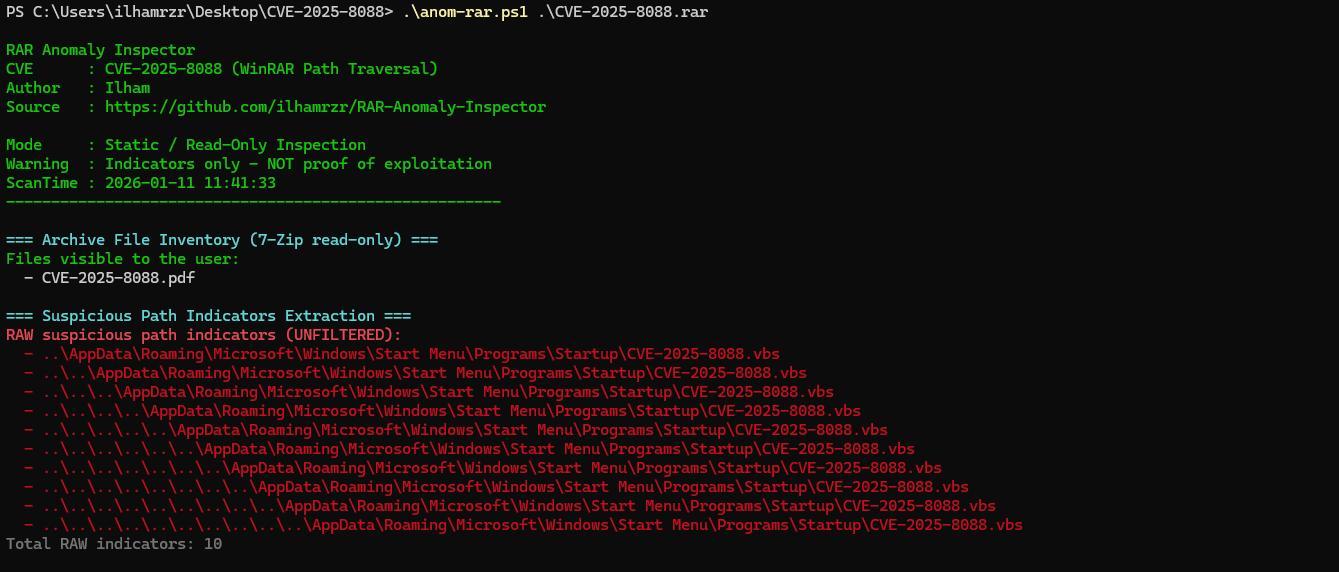

Step 3 – Deteksi Anomali Path Menggunakan RAR Anomaly Inspector

Setelah analisis visual dan seleksi string statis menunjukkan adanya indikasi path sensitif di dalam arsip, langkah selanjutnya adalah mengorelasikan temuan tersebut secara terstruktur.

Pada tahap inilah digunakan RAR Anomaly Inspector, sebuah tool PowerShell yang dikembangkan untuk analisis statis arsip RAR secara read-only.

Pendekatan ini bertujuan untuk menjawab pertanyaan penting:

Jika arsip ini diekstrak, ke mana sebenarnya file akan ditulis?

RAR Anomaly Inspector bekerja dengan prinsip berikut:

- Membaca file RAR sebagai binary mentah

- Melakukan decoding aman (Latin-1)

- Mencari pola traversal seperti:

..\- kombinasi slash anomali

- Mengidentifikasi target direktori sensitif Windows

- Menghapus nama file dan payload dari output

- Menyajikan direktori tujuan saja untuk keamanan

Tool ini tidak mencoba memverifikasi payload, karena tujuan utamanya adalah deteksi risiko, bukan eksploitasi.

Hasil Observasi

Pada arsip yang dianalisis, RAR Anomaly Inspector mengidentifikasi:

- Jalur traversal eksplisit (

..\) - Target direktori di luar folder ekstraksi

- Lokasi penulisan yang mengarah ke user-writable execution path

- Ketidaksesuaian antara isi arsip yang terlihat dan metadata internal

Output disajikan dalam bentuk:

- Path traversal mentah (untuk konteks)

- Path direktori bersih (tanpa file)

- Ringkasan risiko

Kenapa Output Dibersihkan (Directory-Only)

Salah satu keputusan desain penting pada tool ini adalah menghilangkan nama file dan payload dari output.

Tujuannya:

- Mencegah copy-paste berbahaya

- Menghindari eksekusi tidak sengaja

- Menjaga tool tetap defensive-oriented

Dengan kata lain:

Tool ini membantu analis berpikir, bukan menjalankan.

Klasifikasi Risiko (Heuristic-Based)

Berdasarkan temuan, arsip diklasifikasikan secara heuristik, misalnya:

Low Risk

Struktur anomali minor, tidak mengarah ke direktori sensitifMedium Risk

Traversal terdeteksi, namun tanpa target persistence yang jelasHigh Risk

Traversal eksplisit menuju direktori sensitif dengan indikasi persistence

1

2

3

4

5

6

7

8

=== Summary ===

Result: [!] ARCHIVE REQUIRES FURTHER INVESTIGATION

[!] High-risk archive structure detected (repeated deep traversal / ADS-style metadata)

Manual investigation hint:

- Review archive construction and intent.

- Do NOT execute extracted files directly.

- Treat repeated traversal as HIGH RISK.

Klasifikasi ini bukan verdict final, melainkan alat bantu pengambilan keputusan.

Repository tool: RAR Anomaly Inspector

Demonstrasi Analisis Statis Arsip CVE-2025-8088

Video berikut mendemonstrasikan proses analisis statis yang digunakan untuk mengungkap anomali pada metadata arsip

Ringkasan Risiko & Keputusan Defensive

Setelah melalui tiga tahap analisis statis — mulai dari inspeksi visual, seleksi string, hingga korelasi path traversal — langkah terakhir adalah menarik kesimpulan defensif.

Pada tahap ini, tujuan analisis bukan untuk membuktikan eksploitasi berhasil, melainkan untuk menjawab pertanyaan yang jauh lebih penting:

Apakah arsip ini cukup berisiko untuk tidak diekstrak di sistem produksi?

Rekap Singkat Temuan

Berdasarkan hasil analisis:

| Tahap Analisis | Metode | Temuan Utama |

|---|---|---|

| Visual | Ekstraksi manual | Struktur arsip terlihat normal |

| Metadata | 7z l | Ditemukan path mencurigakan |

| String Analysis | Select-String | Karakter traversal tersembunyi |

| Anomaly Inspection | RAR Anomaly Inspector | Path traversal terkonfirmasi |

Ringkasan ini menunjukkan bahwa anomali berbahaya dapat tersembunyi di balik struktur arsip yang tampak normal, sehingga analisis berlapis menjadi krusial.

Klasifikasi Risiko Akhir

Berdasarkan korelasi temuan, arsip diklasifikasikan sebagai:

High Risk – Archive Anomaly

Alasan klasifikasi:

- User-visible content terlihat benign

- Metadata internal menyimpan path traversal

- Target direktori berada di luar folder ekstraksi

- Perilaku berpotensi menyalahgunakan CVE-2025-8088

Klasifikasi ini tidak menyatakan eksploitasi berhasil, tetapi menunjukkan risiko yang tidak dapat diterima untuk lingkungan produksi.

Keputusan Defensive yang Diambil

Berdasarkan klasifikasi di atas, keputusan yang disarankan adalah:

- Tidak mengekstrak arsip di sistem utama

- Tidak membuka file decoy secara langsung

- Melakukan isolasi arsip

- Melaporkan atau mendokumentasikan temuan

- Melanjutkan analisis di lingkungan terisolasi (jika diperlukan)

Dalam banyak kasus, keputusan terbaik justru adalah tidak melanjutkan sama sekali.

Pendekatan ini menunjukkan bahwa:

- Analisis keamanan tidak selalu harus sampai payload

- Deteksi risiko bisa dilakukan sebelum terjadi dampak

- Analisis statis dapat menghentikan ancaman sebelum eksekusi

Dengan kata lain:

Keamanan bukan soal membuktikan exploit bekerja, tapi soal mencegah skenario terburuk.

Pelajaran dari CVE-2025-8088

Kasus ini mengajarkan beberapa hal penting:

- Arsip bukan objek pasif

- Metadata bisa sama berbahayanya dengan file

- “Tidak dijalankan” ≠ “tidak berdampak”

- Patch tersedia ≠ sistem aman

- Analisis visual saja tidak cukup

Mitigasi & Antisipasi terhadap CVE-2025-8088

Setelah risiko teridentifikasi melalui analisis statis, langkah berikutnya adalah mengurangi kemungkinan dampak dan menutup vektor serangan yang relevan dengan CVE-2025-8088.

Mitigasi pada kasus ini tidak hanya soal patch, tetapi juga soal kebiasaan, kebijakan, dan visibilitas.

1. Patch Manual WinRAR

WinRAR tidak memiliki mekanisme auto update.

Artinya:

- Patch tersedia ≠ sistem aman

- Pengguna harus memperbarui secara manual

Rekomendasi:

- Upgrade ke WinRAR versi 7.13 atau lebih baru

- Audit versi WinRAR di seluruh endpoint

- Uninstall WinRAR lama jika tidak diperlukan

CVE-2025-8088 tetap relevan selama versi rentan masih digunakan.

2. Hindari Ekstraksi Arsip Tidak Tepercaya

Sebelum ekstraksi:

- Jangan mengekstrak arsip mencurigakan di host produksi

- Gunakan VM, sandbox, atau lingkungan terisolasi

- Jangan membuka file decoy hanya karena terlihat “aman”

Ingat:

Ekstraksi adalah titik risiko utama pada CVE-2025-8088.

3. Terapkan Analisis Statis Sebelum Ekstraksi

Biasakan untuk:

- Melihat daftar file (user-visible)

- Melakukan seleksi string statis pada arsip

- Mengidentifikasi path traversal sebelum tindakan apa pun

Tool seperti RAR Anomaly Inspector dirancang untuk:

- membantu pengambilan keputusan

- bukan untuk eksploitasi

- dan tetap read-only

4. Kebijakan Endpoint & Hardening

Untuk lingkungan enterprise:

- Terapkan Application Control / SRP / AppLocker

- Batasi proses ekstraksi di direktori sensitif

Monitor penulisan file ke:

- Startup folder

- ProgramData

- AppData

- Scheduled Tasks

Pendekatan ini membantu meskipun arsip lolos inspeksi awal.

Penutup

CVE-2025-8088 menjadi pengingat bahwa file arsip bukan sekadar kontainer pasif, melainkan dapat dimanfaatkan sebagai delivery mechanism dalam serangan modern.

Untuk memitigasi risiko, pengguna disarankan untuk:

- Memperbarui WinRAR ke versi 7.13 atau lebih baru

- Menghindari ekstraksi arsip dari sumber tidak terpercaya

- Melakukan analisis statis terhadap arsip mencurigakan sebelum diekstrak

Memahami bagaimana sebuah arsip diproses oleh aplikasi ekstraksi adalah langkah penting dalam membangun pertahanan keamanan yang lebih matang.